Hacking y seguimiento de la correspondencia.

¿Cómo funciona?

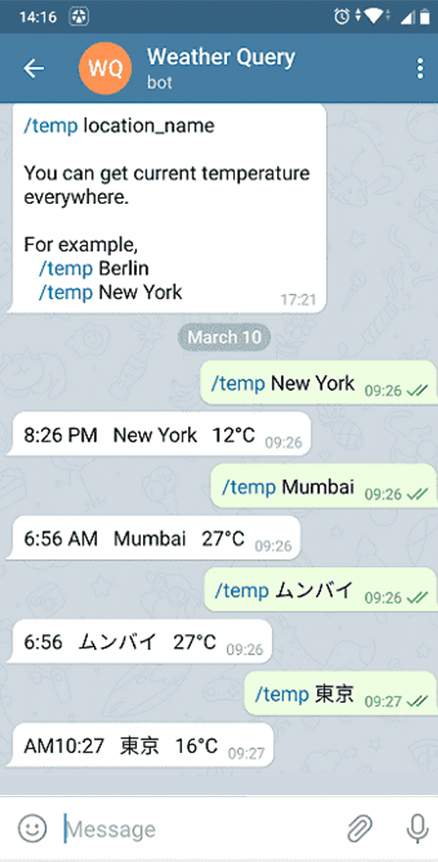

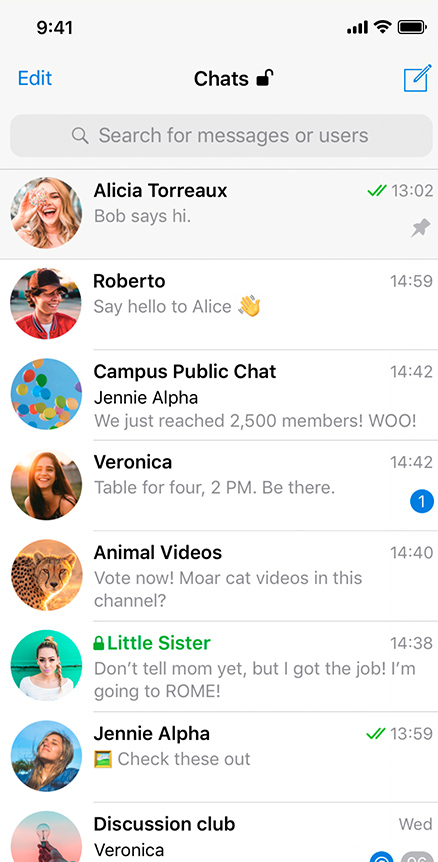

Después de que el usuario especifique los detalles de la cuenta que pretende piratear y lance el pirateo, la aplicación realizará una determinada secuencia de operaciones, al término de las cuales Tgtracker estará autorizado a la cuenta objetivo en un dispositivo virtual - el uso de un dispositivo virtual garantiza la confidencialidad y el anonimato del pirateo. En primer lugar, el software desplegará la base de datos de la cuenta en una interfaz de terceros, el Tgtracker Dashboard. A continuación, la aplicación enviará al usuario una notificación de que el pirateo se ha completado. Una vez que el usuario inicie sesión en su cuenta, el software empezará a monitorizar constantemente la nueva actividad, y a notificárselo al usuario, dada la configuración de notificaciones.